- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第十三課:基于ARP發(fā)現(xiàn)內網(wǎng)存活主機

專注APT攻擊與防御

https://micropoor.blogspot.com/

ARP簡介:

ARP,通過解析網(wǎng)路層地址來找尋數(shù)據(jù)鏈路層地址的一個在網(wǎng)絡協(xié)議包中極其重要的網(wǎng)絡傳輸協(xié)議。根據(jù)IP地址獲取物理地址的一個TCP/IP協(xié)議。主機發(fā)送信息時將包含目標IP地址的ARP請求廣播到網(wǎng)絡上的所有主機,并接收返回消息,以此確定目標的物理地址

1.nmap掃描

root@John:~# nmap -sn -PR 192.168.1.1/24

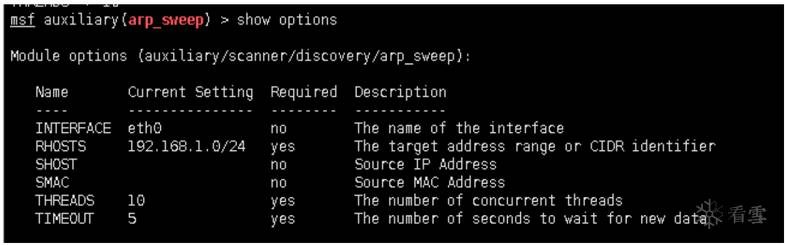

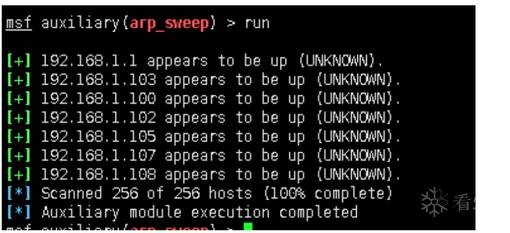

2.msf掃描

msf > use auxiliary/scanner/discovery/arp_sweep

msf auxiliary(arp_sweep) > show options

Module options (auxiliary/scanner/discovery/arp_sweep):

Name Current Setting Required Description

---- --------------- -------- -----------

INTERFACE no The name of the interface

RHOSTS yes The target address range or CIDR identifier

SHOST no Source IP Address

SMAC no Source MAC Address

THREADS 1 yes The number of concurrent threads

TIMEOUT 5 yes The number of seconds to wait for new data

msf auxiliary(arp_sweep) > set RHOSTS 192.168.1.0/24

RHOSTS => 192.168.1.0/24

msf auxiliary(arp_sweep) > set THREADS 10

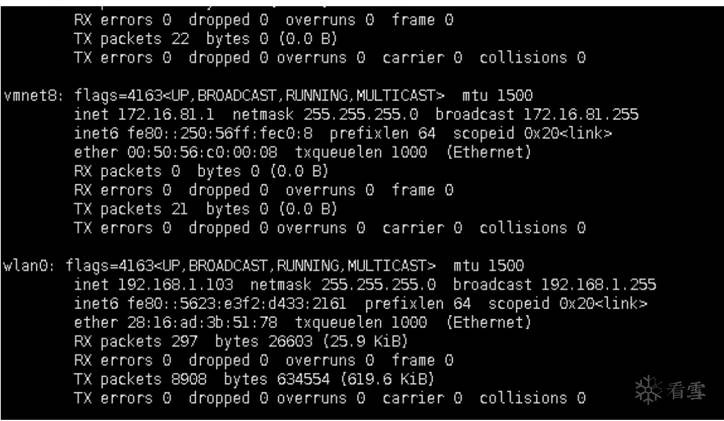

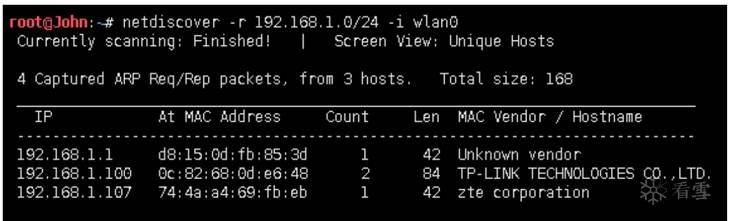

3.netdiscover

root@John:~# netdiscover -r 192.168.1.0/24 -i wlan0

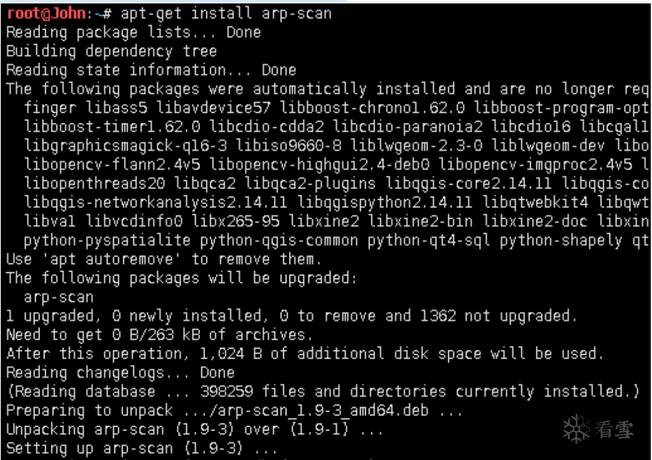

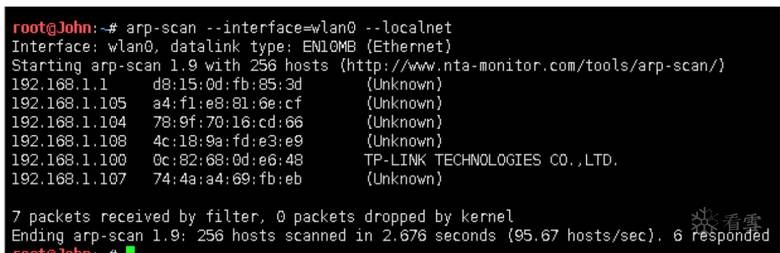

4.arp-scan(linux)

(推薦)速度與快捷

項目地址:https://linux.die.net/man/1/arp-scan

arp-scan沒有內置kali,需要下載安裝。

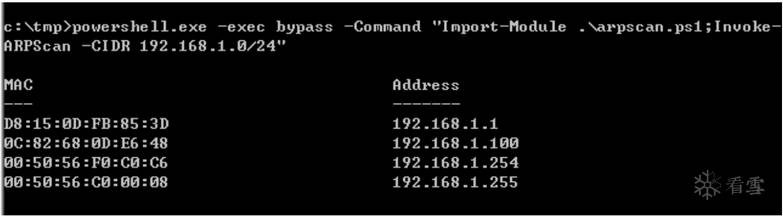

5.Powershell

c:tmp>powershell.exe -exec bypass -Command "Import-Module

.arpscan.ps1;Invoke-

ARPScan -CIDR 192.168.1.0/24"

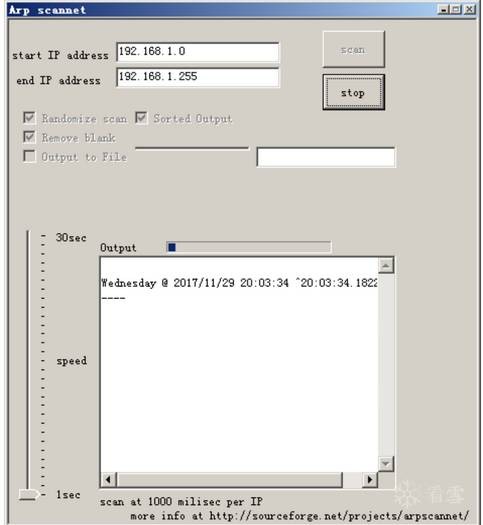

6.arp scannet

項目地址:

https://sourceforge.net/projects/arpscannet/files/arpscannet/arpscannet%200.4/

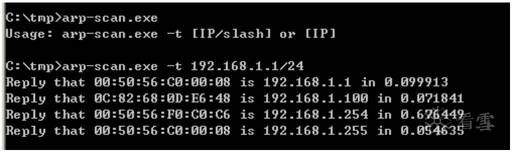

7.arp-scan(windows)

(推薦)速度與快捷

arp-scan.exe -t 192.168.1.1/24

項目地址:https://github.com/QbsuranAlang/arp-scan-windows-/tree/master/arp-

scan(非官方)

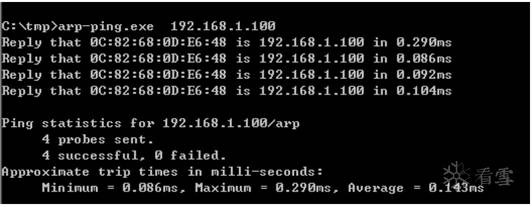

8.arp-ping.exe

arp-ping.exe 192.168.1.100

9.其他

如cain的arp發(fā)現(xiàn),一些開源py,pl腳本等,不一一介紹。

附錄:

以上非內置文件網(wǎng)盤位置。后門自查。

鏈接:https://pan.baidu.com/s/1boYuraJ 密碼:58wf

Micropoor

?

問答

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄